| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 |

- 클라우드

- dfs

- CSS

- bfs

- mock

- git

- DP

- 동적계획법

- 서브셋폰트

- Java

- npm

- PostgreSQL

- github

- 다형성

- process.env

- Secret

- AOP

- 디자인 패턴

- 메모이제이션

- 객체지향

- 캡슐화

- GOF

- Solid

- netlify

- MariaDB

- 상속

- 추상화

- package

- azure

- dotenv

- Today

- Total

이것저것 해보기🌼

[AWS TechCamp] AWS 핵심 서비스로 웹 애플리케이션 구축하기 ① - 네트워크 구성하기 본문

실습 안내

본 실습은 2024년 AWS TechCamp에서 진행한 AWS 핵심 서비스로 웹 애플리케이션을 구축하는 방법에 대한 실습입니다.

AWS TechCamp 바로가기

https://aws.amazon.com/ko/events/seminars/aws-techcamp/

AWS TechCamp

AWS TechCamp 온라인 세션의 경우 3월 (Modern App) 6월 (AI/ML), 9월 (Data), 11월 (Every App) 총 4회 제공합니다. 세션은 3일 동안 진행되며 클라우드 클라우드 서비스가 생소한 분들을 위한 기초 과정 (레벨 100)

aws.amazon.com

AWS TechCamp Online - 100 HoL

AWS TechCamp Online - 100 HoL (EC2, Serverless)

catalog.us-east-1.prod.workshops.aws

실습 구성도 아키텍처

- 실습으로 만들어볼 최종 구성도

- 진행 순서 :

- 네트워크 구성

- 웹 서버 생성

- 로드 밸런서 구성

1. IAM User 만들기

정책은 아래와 같이 설정한다.

📌IAM User를 따로 만드는 이유

AWS의 root 계정은 모든 권한을 갖고 있다. 따라서 IAM을 만들어서 권한을 관리하는 것이 더 안전하다.

Create User 완료 후, 생성되는 링크로 접속해서 Administrator 로 로그인한다.

비밀번호 초기화 과정까지 완료하고, 이후 실습은 이 User로 진행할 예정이다.

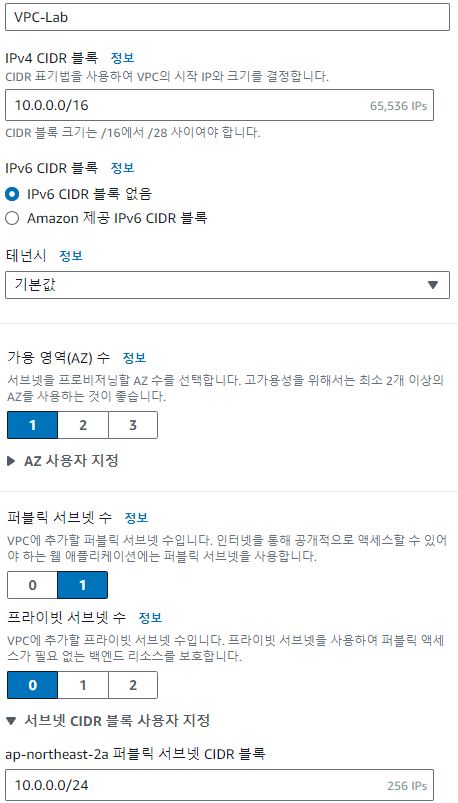

2. VPC 생성하기

VPC를 Create 한다. 퍼블릭 서브넷은 1개, 프라이빗 서브넷은 0개로 설정하고 가용영역은 처음에 1개로 설정한뒤 추가로 한 개를 더 추가하는 것은 이후에 진행할 예정이다.

CIDR 블록은 256개의 IP가 가능한 10.0.10.0/24 로 설정하였다. (캡처는 잘못되었음)

아래와 같은 VPC가 생성되었다.

VPC의 이름이 VPC-Lab-vpc 로 바뀌는데 보기 쉽게 VPC-Lab으로 바꾸었다.

Subnet 도 마찬가지로 복잡한 이름을 지우고 public subnet A로 바꾸었다.

지금까지의 구성은 아래와 같다.

VPC의 서브넷이 10.0.0.0/16 인데, 앞의 16 비트까지 네트워크 주소가 고정이고 뒷 부분은 호스트 주소로 변경이 가능하다는 의미이다. 따라서 IP 갯수는 2의 16승 (65,536) 개가 있는 것이다.

3. 서브넷 추가 생성하기

가용영역 ap-northeast-2c에 있는 서브넷을 하나 더 추가해주었다.

서브넷 CIDR 블록은 10.0.20.0/24으로 설정했다.

이렇게 서브넷이 두개가 되었다.

4. 라우팅 테이블 편집하기

현재 public subnet A만 인터넷 게이트웨이와 연결이 되어있고, public subnet C는 인터넷 게이트웨이와 연결이 되어있지 않다. (즉, C는 사실상 private subnet이나 마찬가지이다.) 그래서 이에 대한 라우팅 테이블을 편집할 것이다.

public subnet C를 선택 후 작업 > 라우팅 테이블 연결 편집을 통해, igw(인터넷 게이트웨이) 라우팅이 있는 테이블로 수정해준다.

5. 보안 그룹 생성하기

보안 그룹은 인스턴스에 대한 인바운드 및 아웃바운드 트래픽을 제어하는 가상 방화벽 역할을 한다.

내 IP에서 웹 서버에 SSH, HTTP 접속이 가능하도록 인바운드 규칙을 추가한다.

아웃바운드 규칙은 모든 트래픽을 허용해주었다.

보안 그룹은 상태정보를 저장하는 Stateful 이지만, NACL (네트워크 ACL)은 상태 비저장 특성을 지닌다.

여기까지 네트워크 설정을 완료했다.

다음 포스팅에서 웹 서버를 생성할 것이다.

'AWS' 카테고리의 다른 글

| [AWS TechCamp] AWS 핵심 서비스로 웹 애플리케이션 구축하기 ③ - 로드밸런서 구성하기 (0) | 2024.06.25 |

|---|---|

| [AWS TechCamp] AWS 핵심 서비스로 웹 애플리케이션 구축하기 ② - 웹 서버 생성하기 (0) | 2024.06.25 |

| AWS Cloud 기본 개념 정리 (리전, AZ, VPC, EC2, ELB, 서브넷 등등) (0) | 2024.06.25 |

| Linux(Ubuntu) EC2에서 Spring Boot 배포 스크립트 작성하기 (bash 오류 해결방법) (1) | 2024.05.01 |

| Docker Jenkins 버전 jdk 17로 바꾸기 (jenkins/jenkins:lts-jdk17) (0) | 2024.04.30 |